Cyberangriffe setzen der deutschen Wirtschaft in erschreckendem Ausmaß zu. In 2020/2021 waren einer Bitkom-Umfrage zufolge neun von zehn Unternehmen von einer Cyberattacke betroffen. Dabei zeigt sich, dass gerade Phishing-E-Mails eine der gefährlichsten Sicherheitsbedrohungen für Unternehmen darstellen. Denn diese sind inzwischen so professionell gestaltet, dass immer mehr Empfänger:innen auf darin enthaltene bösartige Links oder Anhänge klicken.

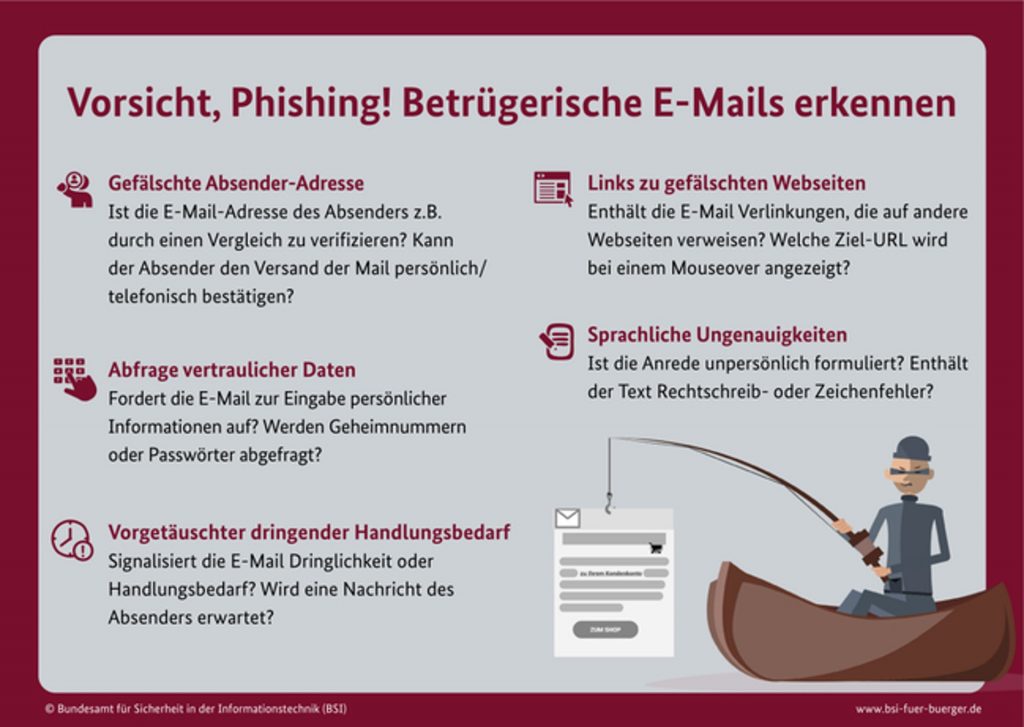

Als „Phishing“ wird der Versand gefälschter E-Mails bezeichnet. Diese sollen Menschen dazu zu verleiten, auf einen Betrug hereinzufallen und sensible Daten wie Passwörter preiszugeben oder Schadsoftware zu installieren.

Im Interview erklärt Mathias Mrosewski, IT-Projektmanager bei Der Mittelstand, BVMW e.V., wie eine Phishing-Simulation das Sicherheitsbewusstsein der Mitarbeitenden erhöht und sich die Klicks auf gefährliche Inhalte langfristig und nachhaltig reduzieren lassen.

Herr Mrosewski, in den vergangen Wochen hat Ihre Abteilung vermehrt Phishing-Angriffe auf Mitarbeiter:innen simuliert, die anschließend erläutert und ausgewertet wurden. Erklären Sie uns doch bitte kurz die Idee dahinter.

Phishing-Angriffe werden zunehmend raffinierter und konstruieren oftmals Angst- und Druckszenarien oder wollen – zum Beispiel durch offizielle Erklärungen der Geschäftsführung – die Neugier der Mitarbeiter:innen wecken. Wenn solch eine E-Mail zusätzlich mit einem vorhandenen Mailverlauf kombiniert wird, steigt das Risiko Opfer einer Phishing-Attacke zu werden, signifikant. Natürlich sind gerade neue Mitarbeitende sehr unsicher, wenn Sie unbekannte Mails bekommen. Unsere simulierten Phishing-Attacken richten sich aber immer an die komplette Belegschaft und sollen dabei helfen, allen die Gefährlichkeit solcher-E-Mails vor Augen zu führen.

Sie haben bei den fingierten Angriffen unterschiedliche E-Mail-Typen simuliert. Wie halten Sie sich als IT-Administrator auf dem neusten Stand?

Gerade in Bezug auf Cyberattacken muss man sich stets und ständig weiterentwickeln. Neben dem Studium zahlreicher Fachzeitschriften und Newsletter nimmt unsere Abteilung regelmäßig an Schulungen zur Cybersicherheit in Unternehmen teil. Ebenso sichten wir aktuell gemeldete Phishing-Attacken oder auch die Lageberichte zur Cyberkriminalität des BSI. Die unterschiedlichen Probleme und Anfragen von unseren Mitarbeiter:innen schärfen zusätzlich das Bewusstsein im Umgang mit Technik und Software.

Haben Sie dieses Bewusstsein in die Konzeption Ihres Awareness-Konzepts mit einfließen lassen? Viele dieser fingierten E-Mails waren ja in Form und Inhalt recht präzise auf Abteilungen bzw. Mitarbeiter:innen zugeschnitten.

Meine Erfahrungen als langjähriger IT-Manager spielen natürlich in das Konzept unserer Awareness-Maßnahmen mit rein. Speziell bei den simulierten Phishing-Attacken hatte ich im Vorfeld eine Idee, wie ich alle „hereinlegen“ kann.

Haben Sie für die Durchführung einen externen Dienstleister hinzugezogen?

Ich hatte bereits in der Vergangenheit Kontakt mit einigen Dienstleistern, denen ich meine Idee zu der Simulation vorgelegt hatte. Einer wollte schließlich mit meinem Testkonzept an den Start gehen und so fanden die ersten Vorgespräche statt. Letztlich sind wir aber von meiner ursprünglichen Idee abgewichen, da wir hier mit einer zu hohen Quote an Klicks gerechnet haben. Der externe Blick ist in dem Moment notwendig gewesen, da wir durch unsere tägliche Arbeit nicht immer die Distanz haben und es auch nichts bringt, wenn die E-Mails letztlich überhaupt nicht mehr zu unterscheiden sind. Es soll ja schließlich auch an den Abweichungen zu den offiziellen Mails die Awareness trainiert werden. Wir haben uns dementsprechend für leichter zu erkennende Mails entschieden. Die Vorlagen dazu kamen von unserem Dienstleister. Der hat auch die Landingpages aufgesetzt hat, für den Fall, dass doch mal jemand klickt.

Tipp: Sie suchen einen Dienstleister für individuelle Phishing-Simulationen? Achten Sie darauf, dass die Anbieter Mitglied der Allianz für Cyber-Sicherheit des Bundesamtes für Sicherheit in der Informationstechnik (BSI) sind. Mehr Informationen zu der Allianz finden Sie hier.

Wie waren die Reaktionen auf den Test?

Grundsätzlich gut. Die meisten unserer Mitarbeiter:innen sehen die Notwendigkeit solcher Awareness-Trainings. Das ein Bewusstsein für diese Gefahrenquelle besteht, habe ich auch persönlich gemerkt. Ich habe zahlreiche Rückfragen zu den E-Mails bekommen: Wer ist der Absender? Warum ist die Mail als „extern“ gekennzeichnet, obwohl der Absender doch intern ist? Mir sind solche Anhänge unbekannt – sind diese sicher oder nicht?

Aber natürlich besteht auch in unserem Unternehmen Handlungsbedarf. Wir werden u.a. die Erfahrungen aus den simulierten Phishing-Attacken in diversen Schulungen vertiefen, die wir im Laufe des Jahres über unseren Dienstleister anbieten werden.

Der Mittelstand, BVMW e.V., sensibilisiert regelmäßig zu dem Thema IT-Sicherheit im Mittelstand. Haben Sie Tipps, die Sie an dieser Stelle den Unternehmen geben möchten?

Für kleine und mittlere Unternehmen sind die Folgen einer Cyberattacke schwerwiegend und kann sehr schwere oder sogar existenzbedrohende Folgen haben. Gerade die Mitarbeitenden sind hier das Haupteinfallstor für Angriffe, die durch Social Engineering auch ständig besser werden. Für uns alle gilt es also Awareness zu schaffen und zu sensibilisieren, zum Beispiel durch simulierte Phishing-Attacken mit anschließenden Schulungen. Wichtig ist aber auch, dass der Belegschaft die Angst genommen werden, so dass – falls geklickt wurde – sofort jemanden aus der IT angerufen wird. Überhaupt muss eine IT-Abteilung ein kluges Notfallmanagement schaffen und Ansprechpartner sein, zum Beispiel bei verdächtigen Mails. Durch unsere Tests machen wir auch deutlich, dass alle Mitarbeiter:innen durch bedachtes und umsichtiges Handeln einen Beitrag zum Schutz vor Sicherheitsvorfällen leisten können.

Beim „Social Engineering“ nutzen die Täter:innen menschliche Eigenschaften wie Hilfsbereitschaft, Vertrauen, Angst oder Respekt vor Autorität aus, um Personen geschickt zu manipulieren. Cyber-Kriminelle verleiten das Opfer auf diese Weise beispielsweise dazu, vertrauliche Informationen preiszugeben.

Aus diesem Grund werden wir auch weiterhin solche Phishing-Attacken simulieren. Ich persönlich würde diese gerne in einem halbjährlichen Rhythmus abhalten. Ein steigender Schwierigkeitsgrad sowie anschließende Online-Schulungen sorgen dabei für die notwendige Awareness. Aber bei alledem müssen natürlich auch die weiteren Schutzmaßnahmen gestärkt und erweitert werden. Regelmäßig gewartete und aktualisierte Software wie zum Beispiel bei Spam-Filtern oder auch der Firewall sind die Grundvoraussetzung für eine Schutz vor Cyberattacken. Im Idealfall kommen Phishing-Mails gar nicht erst durch, aber wie wir wissen, gibt es leider keinen 100%tigen Schutz.

Herr Mrosewski, wir danken Ihnen für das Gespräch.

Sie wollen Ihr die Sicherheit Ihrer IT-Systeme untersuchen und bewerten lassen? Bei einem Penetrationstest wird die Unternehmens-IT durch einen simulierten Hackerangriff auf Schwächen geprüft. Mehr Informationen dazu finden Sie in unserem Kompakt-Flyer Penetration-Testing.

Zur Person

Mathias Mrosewski ist IT-Projektmanager bei Der Mittelstand, BVMW e.V. und wacht über die Kommunikation der fast 400 Mitarbeiter des Verbandes, die jährlich etwa 800.000 direkte Unternehmerkontakte digital verarbeiten.

—

Text: Alexander Krug